Como Hackers Probe Systems

Hackers de computador custam bilhões de dólares às empresas americanas. O especialista em segurança Richard Power disse à PBS em 2001 que os custos podem aumentar rapidamente: se um vírus fecha uma empresa de Internet que gera US $ 600 mil por hora, a empresa perde essa receita para cada hora que está off-line. Antes de atacar, os hackers frequentemente investigam um sistema para procurar pontos vulneráveis.

Cheirando

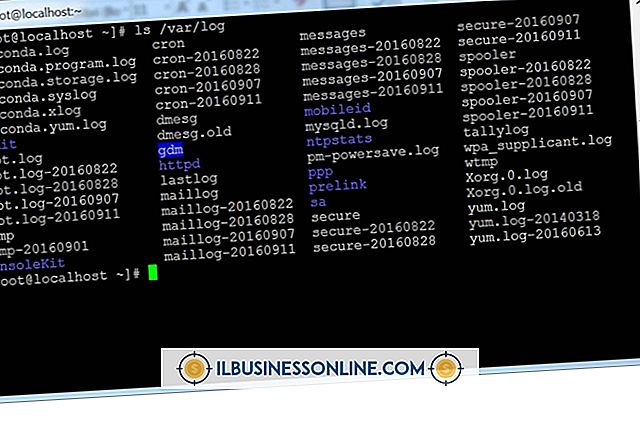

Alguns hackers coletam inteligência usando técnicas de "farejamento", como varredura passiva, para farejar informações sobre sua rede. Isso é particularmente eficaz ao testar uma rede sem fio. Para fazer uma varredura passiva, o hacker monitora todos os canais da sua rede para pegar informações - o nome da rede, por exemplo - que podem ajudá-lo a violar sua segurança. Quanto mais informações ele coletar, mais fácil será falsificar sua rede, por exemplo, convencendo-o de que um e-mail repleto de vírus é uma mensagem legítima.

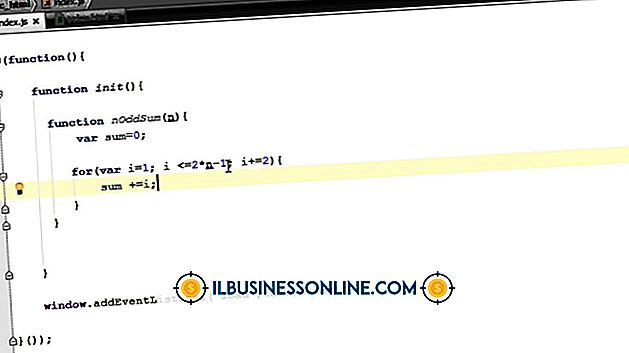

Digitalização ativa

Farejar sua rede é uma atividade passiva que o hacker pode conduzir sem revelar sua presença. Se o sniffing não fornecer informações suficientes, ela poderá recorrer à verificação ativa. Por exemplo, ao enviar-lhe um pacote de dados que parece vir de um endereço legítimo, ela poderá enganar seu sistema para que responda e forneça seu endereço na Internet. Se sua segurança estiver fraca ou desabilitada, o hacker poderá usar técnicas semelhantes para identificar pontos de acesso em seu sistema.

WEP

Wired Equivalent Privacy (WEP) é um sistema de criptografia para enviar pacotes de dados seguros e impedir que hackers interceptem sua rede. Descobrir a chave de criptografia torna a detecção e a pirataria do sistema muito mais fácil. Se o hacker conseguir capturar dados suficientes, ele poderá coletar essas informações dentro de alguns dias ou até mesmo algumas horas. Em alguns casos, os administradores de rede configuraram a rede para que a chave WEP seja inadvertidamente fácil de acessar.

Precauções

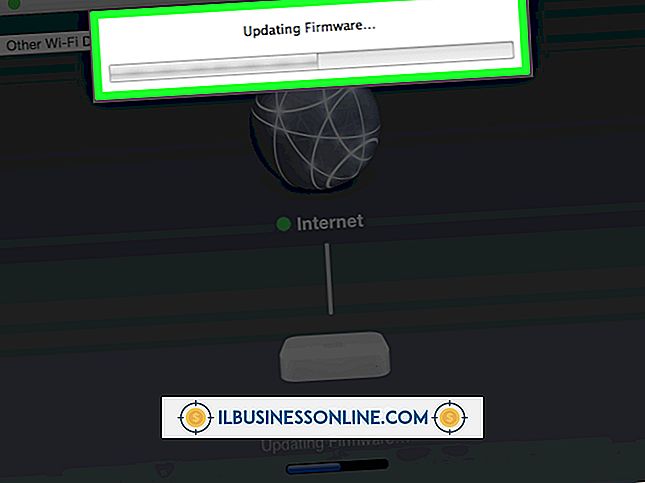

Para minimizar os testes e ataques em sua rede, coloque seus pontos de acesso do lado de fora do seu firewall e trate até mesmo o tráfego de entrada legítimo com alguma suspeita. Se você tiver uma rede sem fio, coloque a antena direcional onde você pode controlar o alcance da transmissão, para reduzir a capacidade dos hackers de espionar. Se algum dos seus equipamentos, como o roteador, vier com as configurações padrão do fabricante, altere-as imediatamente. Agende auditorias de segurança periódicas para ter certeza de que você está tão seguro quanto pensa.