Os efeitos do hacking de computador em uma organização

Geralmente, hacking de computador refere-se a acessar o computador de alguém ou um dispositivo semelhante, como um smartphone, sem permissão. Se alguém hackeia uma organização, essa pessoa pode roubar dados confidenciais, como documentação de processos de negócios e segredos comerciais ou informações de contato de funcionários e clientes. Os hackers também podem danificar dados apagando ou alterando os dados ou danificando o hardware real. O impacto do hacking também pode incluir responsabilidade legal, se os dados de outra pessoa forem roubados ou se uma empresa não puder cumprir contratos por causa de problemas de hackers.

Como funciona o Hacking de Computador

Geralmente, os hackers de computador obtêm acesso a um computador ou a um dispositivo semelhante, explorando uma falha no software ou na configuração do computador ou usando nomes de usuários e senhas roubados. Uma vez que os hackers tenham acesso, eles podem representar usuários legítimos para acessar dados, bem como alterar arquivos e configurações, ou podem manipular outros dispositivos conectados ao computador comprometido. As conseqüências do hacking podem ser sérias, dependendo de quais máquinas os hackers acessaram e qual o nível de acesso que alcançaram.

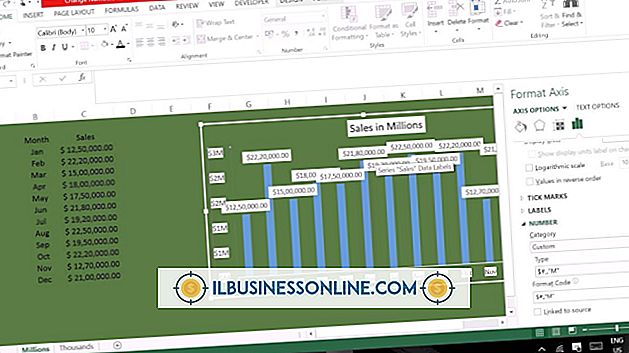

Como reduzir o impacto do hacking

Os hackers podem usar exploits, ou falhas na tecnologia de computação, para obter acesso que eles não deveriam poder acessar. Para evitar que isso aconteça com você, mantenha seu software atualizado e preste atenção especial às várias correções de segurança que os criadores de software implementam. Você também pode usar o software de firewall, que limita a capacidade dos hackers de acessar o computador pela Internet e de software antivírus, que detecta e restringe softwares mal-intencionados automatizados.

Assistindo a ataques de phishing

Os hackers também podem usar nomes de usuários e senhas reais ou outras credenciais para representar os usuários reais, para que possam acessar os computadores. Eles podem adivinhar senhas se os usuários escolherem os mais fracos ou óbvios ou tentam roubá-los dos usuários por fraude. Mensagens fraudulentas que enganam as pessoas para revelar seus nomes de usuários e senhas são comumente conhecidas como mensagens de phishing e podem ser enviadas por e-mail, mensagem de texto ou outros canais.

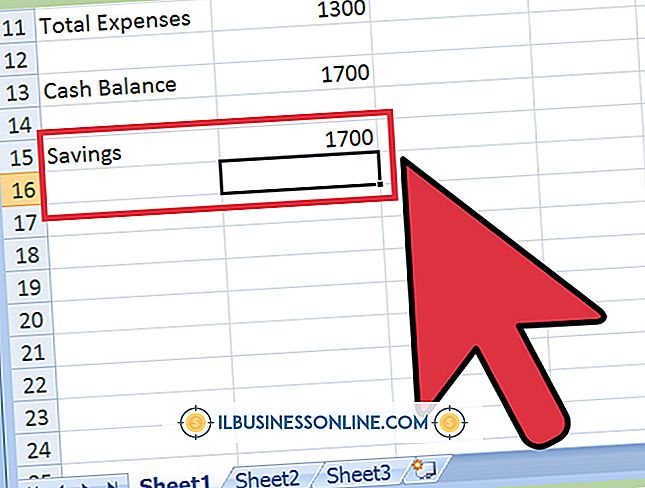

Etapas para impedir ataques de phishing

Se você não tiver certeza se uma pessoa, um website ou um aplicativo que solicite sua senha é legítimo, faça o backup e evite revelar suas informações de login. Entre em contato com a pessoa ou organização em questão e verifique se a solicitação é legítima. Se você acha que deu seu nome de usuário e senha para um scammer, aja o mais rápido possível. Altere a senha e notifique a organização que emitiu a conta, seja o departamento de TI do seu empregador ou um terceiro.

Hacking e roubo de dados

Uma das consequências mais comuns do hacking é o roubo de dados. Os hackers terão acesso a um computador para roubar informações confidenciais, incluindo nomes de usuários e senhas adicionais, números de cartão de crédito, dados corporativos confidenciais ou outras informações valiosas. Eles podem fazer isso por ganho monetário ou simplesmente por curiosidade.

O roubo de dados tem conseqüências sérias

O roubo de dados pode ser sério para uma organização ou um indivíduo. Perder informações comerciais para ladrões pode significar uma perda de vantagem competitiva para uma empresa. Também pode trazer consequências legais, se os dados forem informações protegidas pertencentes a terceiros, como um cliente. Se comunicações privadas, como mensagens de texto ou mensagens de e-mail, forem roubadas, isso também pode ser bastante embaraçoso para as pessoas envolvidas, se assuntos delicados forem discutidos.

Se os dados roubados incluírem nomes de usuários e senhas adicionais, os dados roubados podem ser usados para comprometer computadores adicionais. Se dados bancários ou de cartão de crédito forem roubados, isso também pode ser usado para roubar dinheiro ou fazer compras fraudulentas. Se você acha que seus nomes de usuário e senhas foram roubados, altere os nomes de usuário e senhas imediatamente. Além disso, entre em contato com instituições financeiras caso as informações da sua conta pareçam estar comprometidas.

Hacking e Sabotagem

Os efeitos do hacking também podem incluir danos a dados digitais ou até mesmo a equipamentos físicos. Alguns hackers podem intencionalmente destruir dados para prejudicar seus alvos. Em outros casos, dados valiosos podem ser acidentalmente danificados ou não salvos, devido à interferência de hackers ou do software que os hackers usam. Os dados também podem ser criptografados e mantidos em resgate e inutilizados, se os hackers não forem pagos. Em casos raros, os hackers podem até usar computadores que controlam outros dispositivos para danificar hardware ou equipamentos físicos.